۱. مقدمه: خداحافظی با "سریع حرکت کن و چیزها را بشکن"

شعار معروف سیلیکون ولی، "Move Fast and Break Things"، برای یک دهه موتور محرک نوآوری بود. اما وقتی چیزی که قرار است "بشکنید"، زیرساختهای حیاتی یک کشور یا دادههای خصوصی میلیونها بیمار باشد، این شعار دیگر جذاب نیست.

سند نهایی NIST که امروز منتشر شد، رسماً پایان این دوران را اعلام کرد. این سند که با نام فنی NIST AI RMF 2.0 شناخته میشود، اولین استاندارد جهانی است که زبان مشترکی برای "ریسکهای هوش مصنوعی" ایجاد میکند. اگر شما یک توسعهدهنده هستید و فکر میکنید امنیت AI فقط به معنی "نشت نکردن API Key" است، سخت در اشتباهید.

۲. پروفایل سایبری (Cyber AI Profile) چیست؟

قلب تپنده این سند، مفهومی به نام Cyber AI Profile است. این پروفایل تلاش میکند استانداردهای قدیمی امنیت سایبری (مثل فایروالها و رمزنگاری) را با چالشهای جدید یادگیری ماشین ترکیب کند.

۲.۱. گذار از امنیت سنتی به امنیت شناختی

در امنیت سنتی، ما نگران "دسترسی غیرمجاز" بودیم. اما در امنیت هوش مصنوعی، هکر ممکن است کاملاً "مجاز" باشد، اما با دادن ورودیهای خاص، هوش مصنوعی را وادار به اشتباه کند.

پروفایل NIST میگوید سازمانها باید امنیت را در سه لایه ببینند:

- امنیت زیرساخت: سرورها و GPUهایی که مدل روی آنها اجرا میشود.

- امنیت داده: جلوگیری از دستکاری دیتای آموزشی.

- امنیت مدل: جلوگیری از فریب خوردن الگوریتم.

۳. معرفی ابزار Dioptra: تونل باد برای هوش مصنوعی

شاید جذابترین بخش خبر امروز، رونمایی از ابزار متنباز Dioptra باشد. این ابزار دقیقاً مثل یک "تونل باد" برای هواپیما عمل میکند.

قبل از اینکه هواپیما بپرد، آن را در تونل باد زیر فشار شدید قرار میدهند. Dioptra هم مدل هوش مصنوعی شما را زیر رگباری از "حملات خصمانه" (Adversarial Attacks) قرار میدهد تا ببیند آیا مدل میشکند یا نه.

از این به بعد، داشتن گواهی "تست شده با Dioptra" احتمالاً به استاندارد طلایی برای فروش محصولات AI به دولتها و بانکها تبدیل خواهد شد.

۴. سه تهدید اصلی که NIST هشدار میدهد

سند NIST به طور خاص روی سه نوع حمله تمرکز دارد که آنتیویروسهای معمولی قادر به شناسایی آنها نیستند:

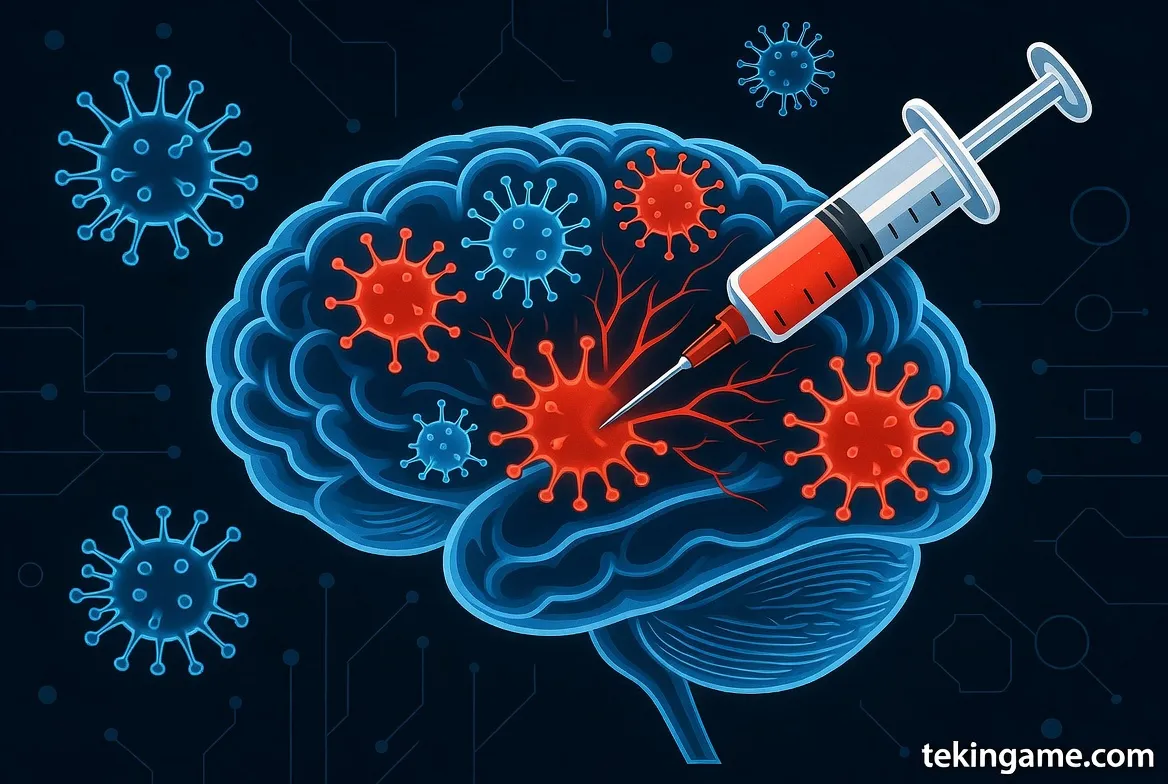

۴.۱. مسمومسازی دادهها (Data Poisoning)

تصور کنید یک هکر به دیتابیس آموزشی شما دسترسی پیدا کند و فقط ۰.۱٪ از تصاویر "ورود ممنوع" را با برچسب "آزاد" تغییر دهد. هوش مصنوعی خودروی خودران با این دادهها آموزش میبیند و در دنیای واقعی فاجعه به بار میآورد. NIST این را "اسب تروای عصر جدید" مینامد.

۴.۲. حملات فرار (Evasion Attacks)

این حملات در زمان اجرا رخ میدهند. مثلاً هکر با چسباندن یک برچسب خاص روی صورتش، باعث میشود دوربینهای هوشمند او را نبینند یا او را با شخص دیگری اشتباه بگیرند. این کار با دستکاری پیکسلهایی انجام میشود که چشم انسان نمیبیند، اما هوش مصنوعی را کور میکند.

۴.۳. استخراج حریم خصوصی (Model Inversion)

در این روش، هکر با پرسیدن هزاران سوال هوشمندانه از مدل، میتواند مهندسی معکوس کرده و چهره یا اطلاعات خصوصی افرادی که مدل با آنها آموزش دیده را بازسازی کند. سند جدید قوانین سختگیرانهای برای "Privacy Preserving ML" وضع کرده است.

۵. تاثیر این سند بر کسبوکارهای ایرانی و جهانی

شاید بپرسید این سند آمریکایی چه ربطی به ما دارد؟ واقعیت این است که استانداردهای NIST معمولاً تبدیل به استانداردهای جهانی (ISO) میشوند.

اگر شما استارتاپی دارید که سرویس هوش مصنوعی ارائه میدهد، به زودی مشتریان بزرگ از شما میپرسند: "آیا مدل شما در برابر حملات مسمومسازی مقاوم است؟"

شرکتهایی که امروز (در اواخر ۲۰۲۵) این زیرساختها را پیاده کنند، سال آینده برنده قراردادهای بزرگ خواهند بود. کسانی که نادیده بگیرند، با اولین نشت اطلاعاتی از بازار حذف میشوند.

۶. چکلیست مدیران فنی برای سال ۲۰۲۶

به عنوان جمعبندی، تکین گیم بر اساس سند NIST، این اقدامات فوری را پیشنهاد میکند:

- ✅ تیم Red Teaming تشکیل دهید: گروهی که وظیفهشان فقط حمله به مدلهای خودتان باشد.

- ✅ زنجیره تامین داده را ایمن کنید: بدانید دیتای شما دقیقا از کجا میآید (Data Provenance).

- ✅ از Dioptra استفاده کنید: مدلهایتان را قبل از انتشار عمومی تست استرس بگیرید.

- ✅ انسان در حلقه (Human-in-the-loop): برای تصمیمات حساس، همیشه نظارت انسانی را حفظ کنید.

امنیت دیگر یک "ویژگی" نیست؛ امنیت خودِ محصول است.